工业自动化控制系统(IACS)网络安保框架

时间:2023-03-18来源:佚名

|

本文简单概要地描述了应用于工厂、工业自动化控制系统(IACS)应用和IACS网络的解决方案,维护可用性、整体性和机密性的关键信息安全观念。这些实践遵循一种纵深防御的方法,在整个系统中使用多种的考虑、技术和实践,保护系统和网络。

一、 概述

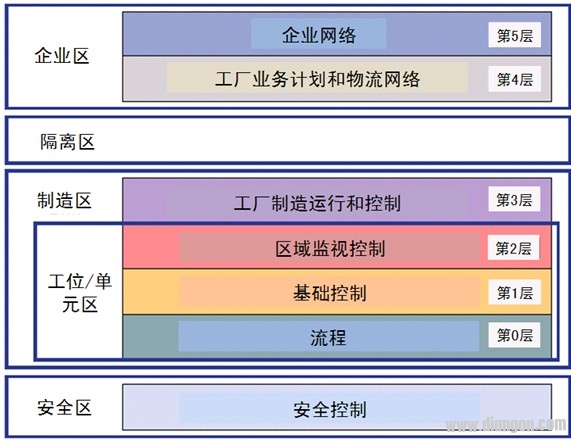

图1 表示了一个工厂的逻辑框架图,它遵从IEC62443网络与系统安全标准。

图1 工厂逻辑框架

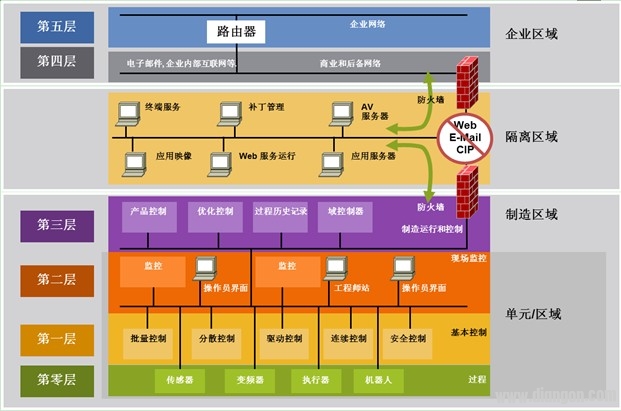

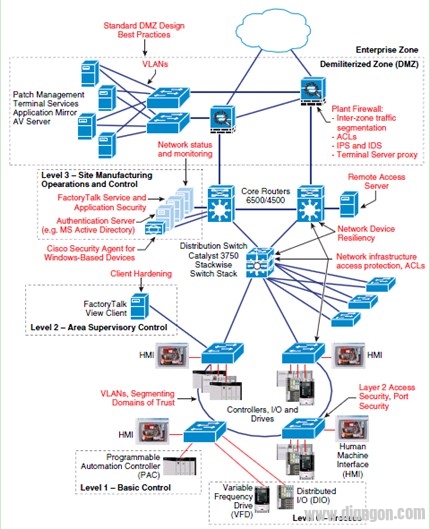

图2为比较典型的工厂网络架构图。

图2 工厂网络框架

图3描述了一些主要的信息安全推荐方案和纵深防御方法。

图3 IACS网络信息安全框架

推荐的IACS网络信息安全框架采用了"按纵深防御"的方法,包括了:

● 制造安全策略-这个策略路线图确定了攻击化解方案。一个包括操作员、工程师、IT人员和安全人员组成的多学科团队,一起制定这个制造安全策略。

● 安全隔离区(DMZ)-这个隔离区在制造区和企业区之间建立了一个屏障,但允许用户安全地共享数据和服务。所有来自DMZ两边的信息流都中止于DMZ区内。没有数据可以直接穿过DMZ,也就是意味着信息不能直接在企业区和制造区之间流动。

● 制造边缘的防护-用户应该采用有状态包检测(SPI)的防火墙(屏障),并在IACS的周围和内部实施入侵发现/保护系统(IDS/IPS)。

● 保护内部-用户应该在网络基础结构设备诸如交换机和路由器中,部署访问控制列表(ACL)和端口安全。

● 端点加固-限制访问,防止"过来,插入"访问,并使用变化管理跟踪访问和变化。

● 信任域-用户应该按照功能或访问的需求,把网络划分成若干个小网络。

● 物理信息安全-限制对制造资产和网络基础结构设备的物理访问。

● 信息安全、管理、分析和响应系统-监视、识别、隔离和记录对网络安全的威胁。

● 远程访问策略-对于雇员和伙伴的远程访问,实施相关的策略、规程和基础结构。

二、基本的网络信息安全考虑

网络信息安全的观念是关于保护网络基础架构本身;保护用于建立和管理网络功能的网络协议。这些关键概念用于解决方案的所有层次和区域。这些步骤帮助用户保护IACS网络和IACS应用,防止多种方式的攻击。下面内容是信息安全基线的关键区域:

● 基础设备架构-对网络基础架构访问的信息安全管理;

● 交换基础架构-网络访问和第2层设计考虑;

● 路由基础架构-保护网络第3层路由功能,防止攻击或误用;

● 设备的弹性和可存性-保护网络的弹性和可用性;

● 网络遥测-监视和分析网络行为和状态,对问题和攻击做出识别和反应。

这些实践可应用于不同的层、区域和相关的网络架构。

三、IACS 网络设备的保护

这个概念描述了保护关键IACS端点设备本身的实践,特别是控制器和计算机。因为这些设备在IACS中扮演着重要的角色,他们的信息安全是要给予特殊关照。这些概念包括下面内容:

● 物理安全-这个层限制区域、控制屏、IACS设备、电缆、控制室和其他位置的授权人的访问,以及跟踪访问者和伙伴;

● 计算机加固-这包括补丁程序管理和防病毒软件,以及能够删除不使用的应用程序、协议和服务等;

● 应用信息安全-这包含鉴定、授权和审核软件,诸如用于IACS应用的FactoryTalk的安;

● 控制器加固-这里指处理变更管理和限制访问。

四、单元/区域 IACS 网络信息安全

应用于单元/区域的关键信息安全观念包括下面的部分:

● 端口信息安全,密码维护,管理访问单元/区域网络基础架构;

● 冗余和不需要服务的禁用;

● 网络系统信息登录,使用简单网络管理协议(SNMP)和网络信息监视;

● 限制广播信息区域,虚拟局域网( VLAN)和网络协议的种类;

● 计算机和控制器的加固。

五、制造 IACS 网络的信息安全

制造区域的设计考虑和实施要在早期阶段讨论,特别要考虑关键的单元/区域。另外,应用这些考虑,用于制造区的关键信息安全考虑包括下面内容:

● 路由架构的最佳实践,覆盖路由协议成员和路由信息保护,以及路由状态变化记录;

● 网络和信息安全监视;

● 服务器信息安全覆盖端点信息安全;

● FactoryTalk应用信息安全。

六、隔离区和 IACS防火墙

DMZ和工厂防火墙是一个保护IACS网络和IACS应用的基本措施。结合防火墙和DMZ的概念是用于IACS网络信息安全的关键的纵深防御的方法。DMZ和工厂防火墙的设计和实施指南的关键特性和功能包括以下方面:

● 部署工厂防火墙管理在企业和制造区之间的信息流。 一个工厂防火墙提供了下面的功能:

- 在网络区之间,通过指定的信息安全层建立的通信模式,比如建立隔离区 DMZ;

- 在不同区域之间所有通信状态包的检查,如果在上面允许的情况下;

- 从一个区域企图访问另一个区域的资源时,强制执行用户鉴定,比如从企业层企图访问DMZ的服务;

- 侵入保护服务(IPS)检查在区域之间的通信流,设计成能够识别和阻止各种潜在的攻击。

● 不同区域之间的 DMZ中的数据和服务能够安全地共享。

防火墙和DMZ概念在允许远程访问IACS网络中,也扮演一个重要的角色。 |